工业网络开始走向标准化 |

| 时间:2005/10/8 9:21:00 作者: 来源:ic72 浏览人数:1630 |

|

| |

| |

为采集和评估数据,联网已成为工业处理的一个重要部分。通常,工业网络的能力有限,拓扑结构封闭,而且其承载的协议和数据是专用的。不过,这些解决方案正在被应用更广泛的标准(例如以太网)所取代,这些标准运行TCP/IP甚至Web协议,而不是更实时或更专用的接口。

转向标准化网络面临的问题是,这些网络不是针对严格的实时工业环境而设计的。但无论如何,市场存在这样的需求,因此设计人员的责任是克服这些障碍以确保获得最佳性能。

传统的串行网络和控制区域网络(CAN)已被广泛用于将数据从一台设备或传感器上传送给记录仪或读取设备。尽管它们目前仍流行,但由于受到几种因素的驱使,这些网络正在被更新的以太网或基于TCP/IP和Web的网络所取代。其中一个主要因素是人们已经认识到了以太网的成本优势,以及TCP/IP协议栈不仅容易配置而且能广泛用于各种传输目的。 传统的串行网络和控制区域网络(CAN)已被广泛用于将数据从一台设备或传感器上传送给记录仪或读取设备。尽管它们目前仍流行,但由于受到几种因素的驱使,这些网络正在被更新的以太网或基于TCP/IP和Web的网络所取代。其中一个主要因素是人们已经认识到了以太网的成本优势,以及TCP/IP协议栈不仅容易配置而且能广泛用于各种传输目的。

在某些情况下,终端用户得到令人可喜的信息:他们有可能将实时处理信息传递给管理层。然而,现实是工程师拥有技术手段能将任意大小的数据传递到任意位置,但这种能力却因为与配置的副作用有关的某些事实而受到削弱。

以太网接口主要用于支持通用联网应用,而不是针对工业或制造环境的极端物理条件所设计的。此外,TCP/IP协议栈是针对可靠传递静态内容而设计的,不能保证数据包传递的速度或次序。

尽管硬件接口与软件协议都具有很高的灵活性,但设计者还需了解它们在工业环境下的局限性,而且要知道如何围绕它们工作,以便为过程监视和控制提供可靠且持久的解决方案。

随着工厂所使用的数据采集设备、可编程逻辑控制器、传感器、仪表及其他系统越来越相互依赖,终端用户希望寻求能在高度集成环境下采用的更广泛的网络及网络应用。尽管办公室人员希望休息时段也能在PC上监视及优化生产过程的想法似乎有些荒谬,但确实有很多应用可以采用单一网络标准。

不过,设计这样一种系统并构建可利用其优势的设备会带来极大的工程挑战。网络方面最严格的约束可能来自极端的环境条件:制造设施与工业场所常常处在高温、高湿及高电气干扰的环境中。尽管传统以太网所采取的屏蔽措施或许能避免大部分电气干扰,但硬件可靠性与冗余备份也很重要。

一种有吸引力的解决方案是集成设备联网,它在芯片的某一部分实现以太网联网,以获得一种可靠且高性能的解决方案。

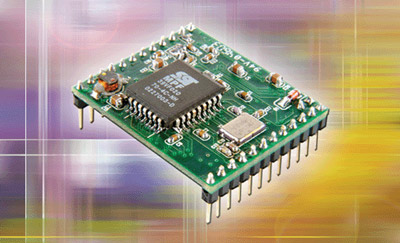

设计人员可在几个层次上进行集成。例如,设计人员可通过定制ASIC或商用集成处理器(例如NetSilicon公司的 NET+ARM等)在芯片级上进行集成。NET+ARM处理器采用ARM7或ARM9处理器内核并集成10/100Base-T以太网和众多外设连接,如USB及PCI。NetBurner公司也提供一种带有摩托罗拉ColdFire 5270微处理器、闪存、SDRAM及10/100以太网的类似配置产品。

设计人员也可在板级进行集成,即在板上集成标准处理器、以太网和其他外围器件。电路板一般能增加更多的处理能力与外部接口,如数字I/O、模数与数模转换以及支持RS-232与RS-485/422的串口。例如,AMD公司可提供Net186嵌入式以太网参考设计,包括Am186ES微控制器、闪存与SDRAM、串口和网络控制器。

在软件级,带有TCP/IP的以太网作为一种协议栈具有一些不太理想的特性。特别是这些协议可以减少但不能完全避免冲突,而且不能保证数据包按顺序或在规定时间内传递。

有两种方法可以缓解这些协议问题。第一种是优化协议或以太网协议栈内的硬件来进行补偿。另一种方法是采用以太网的基本硬件与网络层,但是使用一种专门针对实时工业系统设计的协议替代TCP/IP。

包括NetBurner及NetSilicon在内的很多供应商都选择优化协议与接口硬件。通常,用户有权选择用来传输数据的协议,从而能采用性能更高或最能满足应用需求的协议。

那些采用第二种方法的用户可采用LonWorks协议,这是一种分层的、基于数据包的对等通信协议,是为满足控制系统而不是数据处理系统的要求而设计的。类似于相关的以太网和互联网协议,这种协议也是一项符合互联网标准化组织的开放系统互联参考模型的公开标准。LonWorks 协议可有效消除数据包冲突,而这是造成系统性能下降的主要原因。通过使用LonWorks至IP的路由器,以太网就可以与互联网或广域骨干网相连。

尽管这种替代方法不同于只有以太网的解决方案,但它允许连接到基于以太网的网络,以实现超出工厂层面的数据传输。这种方法可使两方面都达到最好:在网络的工业应用方面能获得更好的实时性能;在网络的通用应用方面允许更容易访问数据,以便于监视和评估。

安全问题

实际上,所有的终端用户都知道病毒、蠕虫或黑客会危及基础业务的安全或使其系统中断,但随着以太网以及基于TCP/IP协议的解决方案变得越来越流行,工业网络也开始暴露于这些危险之下。

病毒、蠕虫或其他自动入侵技术都能妨碍或侵袭正在运行监控应用的系统。尽管这些恶意代码未必会影响仪表或设备本身,但它们却能破坏用来监视和记录数据的服务器与桌面系统。 病毒、蠕虫或其他自动入侵技术都能妨碍或侵袭正在运行监控应用的系统。尽管这些恶意代码未必会影响仪表或设备本身,但它们却能破坏用来监视和记录数据的服务器与桌面系统。

另一种风险是自动拒绝服务(DoS)攻击,它不会影响网络本身,但却能使互联网无法访问网络。如果软件解决方案包含远程监控功能,那么这种攻击将会切断通信链路上的连接。DoS攻击有时是故意的,其目的是为了报复或进行勒索。

最后一种风险是人为入侵。这种入侵是故意的恶意行为,可造成业务中断或使商业机密失窃。基于工业标准的小型设备网络能通过模糊处理提供一定程度的保护,而且从入侵者的角度来看,很难得到什么东西。但对于覆盖车间及企业办公室的广泛分布的以太网络,入侵者的收获将更大,相应地,技术挑战也更大。

另一种软件方面的潜在危险是人们越来越多地使用Linux及其派生产品作为嵌入式实时操作系统。尽管Linux本身没有什么不安全,但在计算机系统及工控设备中越来越多地采用这种系统,就使其成为那些了解并利用其弱点的黑客进行攻击的目标。其他实时操作系统可能会更安全,但它们较少用于通用目的。

如何设计工控系统,并把这些及其他新的安全问题考虑进去呢?大部分设计者主要是通过软件来实现这点,尽管基于硬件的认证与访问也可行。用于认证的软件标准是Kerberos,它可在非安全网络上运行。当用户需要访问网络设备时,他首先要从Kerberos服务器上请求一张“通行证”,然后服务器创建一个数据包,包含请求内容、当前时间以及“通行证”将保持有效的时间长度。

服务器会在加密数据包之外增加随机密钥与识别信息,采用请求者的密钥对数据包再次加密并将其发回给请求者。然后,客户解密“通行证”并将其发回给服务器,在收到“通行证”后,服务器用其自己的密钥解密“通行证”。如果解密成功,则服务器会检查时间戳,确认“通行证”是否在有效期内并对其身份进行认证。

用于嵌入式网络的Kerberos可能只需要25kB的代码和数据,这对于32位处理器而言是相对较少的开销。采用Kerberos进行认证有助于确保非授权软件或用户不能访问协议流。

设计考虑

以太网及TCP/IP等标准网络协议栈未必能减少工业网络的成本,但它们在这种应用中的使用将持续增加。以太网解决方案需要有能在极端环境条件下同时具有良好性能与可靠性的硬件和支持材料,以及可确保实时数据传递的软件解决方案。

但如果嵌入式以太网解决方案能提供成本、标准与功能的恰当组合,就有可能在车间与通用网络之间实现空前的连通性。目前,这种配置最普通的应用是远程监控,通常是通过Web浏览器进行。将制造过程中的实时数据与其它业务智能成功匹配,可极大地提高生产力与效率。而使设备正确连接则是最重要的步骤。

|

|

|

|

| |

|

|

|